近日,奇安信威脅情報中心釋出【全球高級持續性威脅(APT)2023年度報告】(以下簡稱【報告】),基於奇安信威脅雷達監測數據,同時結合全網開源APT情報,對全球範圍內APT攻擊進行了全面梳理。【報告】顯示,在2023年全球至少有80個國家遭遇過APT攻擊,其中大部份受害者集中在中國以及東亞、東南亞、南亞等中國周邊地區。

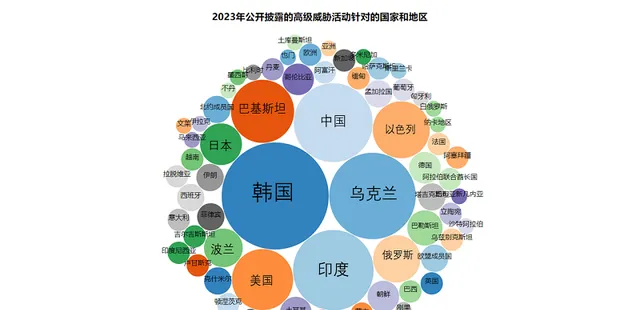

【報告】顯示,2023年受到APT攻擊的國家主要包括南韓、印度、巴基史坦、中國、俄羅斯、日本、美國、烏克蘭等國。可以看出,受地緣沖突影響,俄烏地區、巴以地區,都是APT攻擊的重點地區。

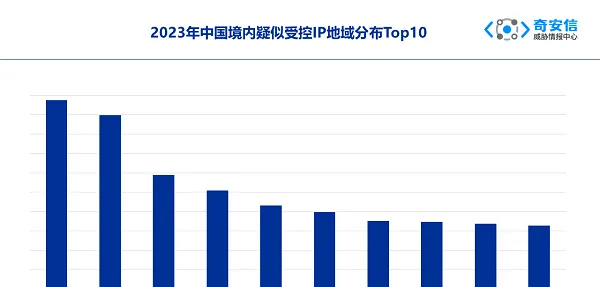

就中國境內而言,東南沿海地區是受害「重災區」。根據奇安信威脅雷達的監測數據,廣東、江蘇、上海、浙江等沿海省份是境外APT組織攻擊的主要目標地區,其次是北京、四川、安徽等地。

進一步來看,透過奇安信威脅雷達的遙測感知和奇安信紅雨滴團隊基於使用者現場的APT攻擊線索,並結合使用奇安信威脅情報的全線產品告警數據進行分析,2023年涉及政府機構、科研教育、資訊科技、金融商貿、能源行業的高級威脅事件在中國占主要部份,占比分別為:20.4%,18.4%,17.3%,12.2%,10.2%。其次為國防軍事、新聞媒體、醫療衛生等領域。其中政府機構長期受到APT組織的重點關註,另受貿易、科技等多方面因素影響,科研教育、資訊科技等領域受到攻擊的頻率正持續升高。

奇安信威脅情報中心透過梳理奇安信紅雨滴團隊和奇安信安服在使用者現場處置排查的真實APT攻擊事件,結合使用威脅情報的全線產品告警數據觀察到,10余個APT組織頻繁針對國內重點目標展開攻擊。

基於奇安信威脅雷達的測繪分析,2023年對中國攻擊頻率較高的APT組織為:APT-Q-27 (金眼狗)、APT-Q-29 (Winnti)、APT-Q-1 (Lazarus)、APT-Q-31 (海蓮花)、APT-Q-36 (Patchwork)、APT-Q-20 (毒雲藤)、APT-Q-12 (偽獵者)等,這些組織疑似控制中國境內IP地址的比例分別為:24.2%,11.6%,9.7%,7.8%,7.7%,7.5%,5.6%。其中,金眼狗控制境內的IP地址數量最多,毒雲藤擁有的攻擊伺服器(C2,控制與命令)最多。

進一步對這些APT組織的C2伺服器及其控制的境內IP地址數據分析發現,毒雲藤、海蓮花、APT-Q-15、BerBeroka幾個組織使用大量C2針對境內目標進行攻擊,表明其可能擁有龐大的基礎設施;Winnti、Lazarus、APT-Q-12、APT-Q-78等組織僅使用少量C2就控制了境內相當數量的IP地址,可見其可能擁有較高水平的攻擊技術。

另外,FaceduckGroup是今年首次發現針對國內的攻擊團伙;APT-Q-77開始將目標轉向芯片領域;APT-Q-15是自2022年開始持續跟蹤的新組織,主要攻擊北韓和中國大陸。

從攻擊手法來看,有的組織繼續沿用以往的攻擊模式,而有的組織攻擊手法特點則呈現出一定的變化,但總體來看,「魚叉信件」仍是主要的初始入侵手段,個別APT組織還會透過社工、Web層面的0day/Nday漏洞作為攻擊入口。

在0day漏洞使用方面,2023年奇安信威脅情報中心關註到重點在野0day漏洞共59個。在野0day的利用數量相較2022年有所上升,趨勢上逼近作為歷年峰值的2021年。微軟、谷歌、蘋果三家的產品漏洞依然占主要部份,而與往年有所不同的是,蘋果產品的漏洞在數量上超過微軟、谷歌。

需要註意的是,國產軟體漏洞正在被越來越多的境外APT組織用於攻擊境內目標。由於大部份國產軟體僅供中國使用者使用,因此這些漏洞極易被境外APT組織用於定向攻擊境內目標。奇安信威脅情報中心認為,隨著大批次國產化軟體普及,針對國產軟體的攻擊及相關0day漏洞不斷湧現,確保這些軟體的安全性勢在必行。

APT攻擊愈演愈烈,如何才能有效應對?奇安信威脅情報中心專業人士建議,首先要樹立良好的網路安全意識,不接收未知來源的信件,不下載安全性未知的軟體,不存取可疑的網站,不使用簡單密碼並定期更換;

其次,建立健全系統安全機制,梳理IT資產,收斂資產暴露面,從而增強系統本身的安全強度;

第三,建設內生安全的縱深防禦體系和全網無死角態勢感知能力,結合威脅情報和大數據關聯分析,確保及時發現攻擊行為;

第四,定期開展滲透測試、實戰攻防演習等,及時找出安全防禦的薄弱環節,並在實戰中不斷提升攻防對抗能力;

第五,一旦發現APT攻擊事件,應當及時準確上報,不瞞報不漏報,聯合監管機構、安全廠商以及社會各界力量,將影響控制在低水平。(孔繁鑫)

來源: 光明網